本文使用的服务器

- DigitalOcean, 1CPU,1G, 优惠

- CentOS 8.2

- OpenVPN 2.5.3

安装 OpenVPN

|

1 2 3 4 5 6 7 8 9 10 11 |

#启用 openvpn 的库,这里有最新版本的包 dnf copr enable dsommers/openvpn-release #下载安装脚本 wget https://raw.githubusercontent |

本文介绍使用 StrongSwan 搭建 VPN 的过程,适合有一定 linux 基础的用户。

StrongSwan 是基于 OpenSource IPsec 的 VPN 解决方案,官方网站:https://www.strongswan.org/ ,如果无法访问请使用科学上网,原因你懂的。

本文描述从一个初始系统开始逐步完成搭梯的过程。

以 root 用户登录

安装 epel 源

|

1 |

dnf install epel-release |

更新系统

|

1 |

dnf update |

安装必备软件

|

1 2 3 4 5 |

dnf install nano wget nginx certbot iptables-services crontab #nginx开机启动 systemctl enable nginx #启动nginx systemctl restart nginx |

StrongSwan IPsec IKEv2 连接需要用到服务器证书,用于验证服务器身份。由于自签发证书不受操作系统信任,我们需要申请 Let’s Encrypt 免费证书。

申请证书需要有域名,提前将域名解析到你的vps地址。

CentOS 8 安装请移步 《CentOS 8 使用 Strongswan IPsec IKEv2 搭梯》

本文介绍使用 StrongSwan 搭建 VPN 的过程,适合有一定 linux 基础的用户。

本文使用的服务器

StrongSwan 是基于 OpenSource IPsec 的 VPN 解决方案,官方网站:https://www.strongswan.org/ ,如果无法访问请使用科学上网,原因你懂的。

StrongSwan 运行于 Linux 系统上,本文使用 CentOS 7 系统。

由于基于源码自行编译安装过于繁琐,这里只介绍使用 yum 的安装方式。

首先,配置 StrongSwan 的源,此软件已包含在 EPEL 源中,关于配置 yum 源,请参考 《CentOS 7 配置 LNMP + FTP 环境》文中的 “添加常用软件源” 部分。

安装 StrongSwan

|

1 |

yum install strongswan |

启用开机启动

|

1 |

systemctl enable strongswan |

StrongSwan IPsec IKEv2 连接需要用到服务器证书,用于验证服务器身份。由于自签发证书不受操作系统信任,我们需要申请 Let’s Encrypt 免费证书。

申请方式参考《CentOS 7 Nginx Let’ s Encrypt SSL 证书安装配置》, 申请的域名必须是明确的,不能用通配符证书代替。例如,vpn.xxx.com,… 阅读全文

当前最新 .net core 版本为 2.1

打开 .net core 下载页面,https://www.microsoft.com/net/download/linux ,页面包含 .net core sdk 及 .net core runtime 两个安装包。

如果需要在 linux 上进行开发,要安装 .net core sdk 版本,不需要开发推荐安装 .net core runtime 版本。

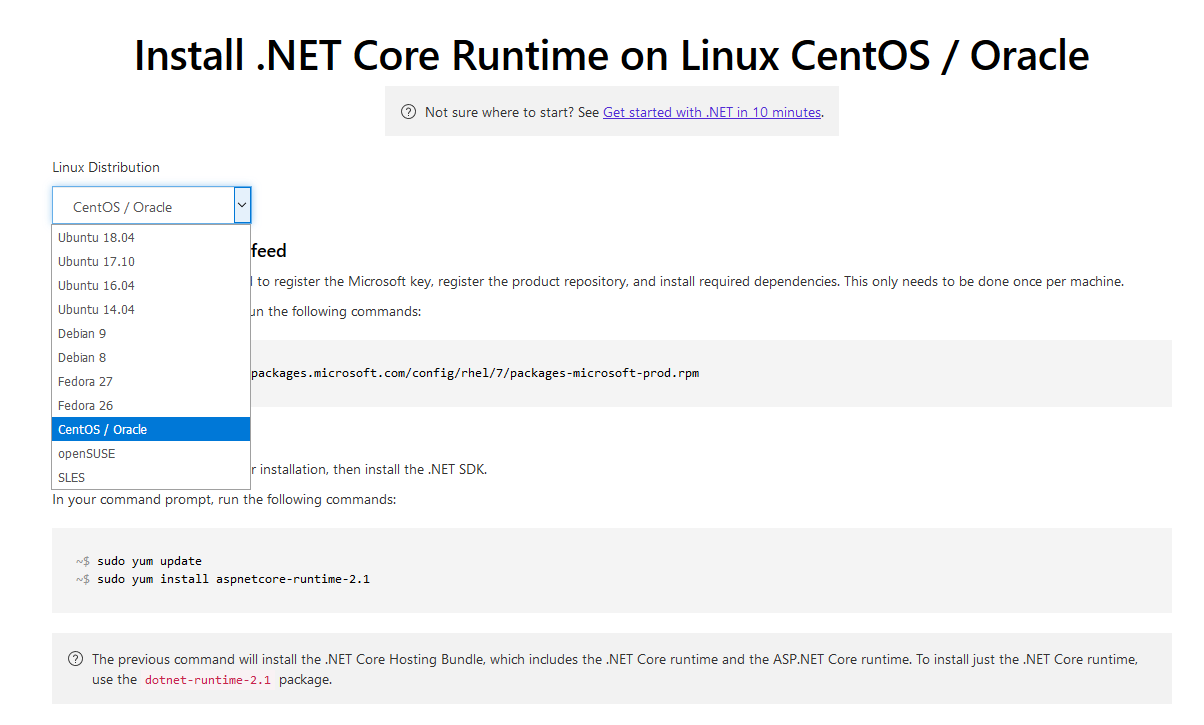

点击 install .NET Core 2.1 Runtime ,进入下载页面,在下拉框中选择 Centos。

按提示输入以下命令